UltraHD Serien (2K+ 1440p & 4K 2160p)

Netzwerk Menü

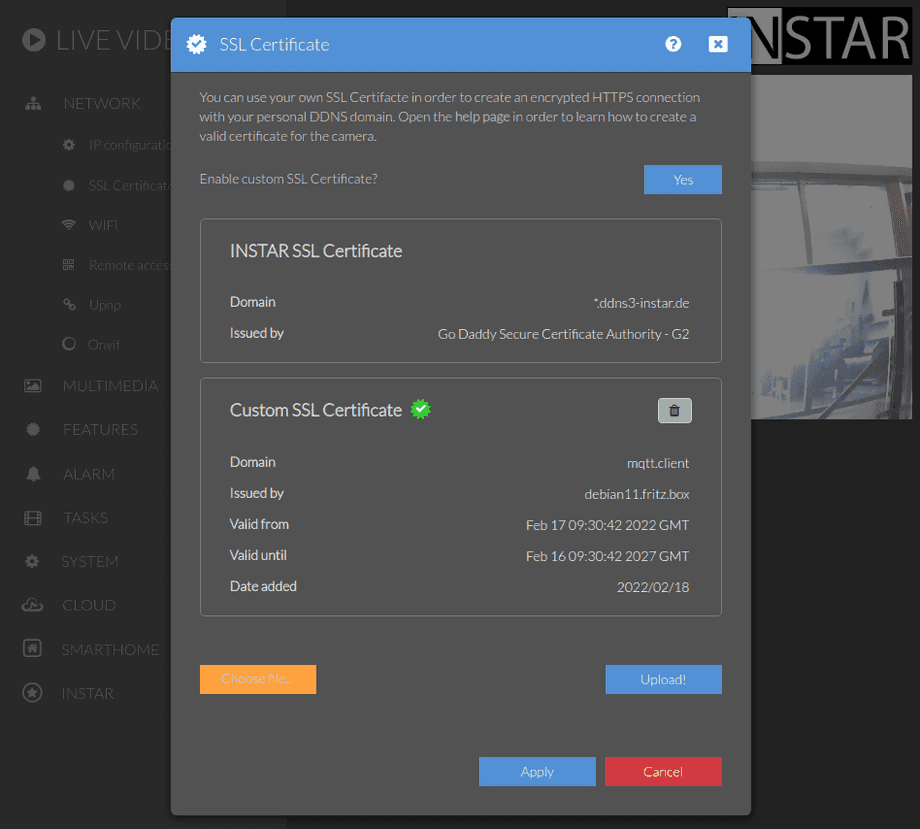

Sie möchten Ihr eigenes SSL-Zertifikat für Ihre eigene DDNS-Domain verwenden? Kein Problem! Generieren Sie ein selbstsigniertes Zertifikat und laden Sie das Zertifikat (X.509 Zertifikat und den Schlüssel privater RSA-Schlüssel) hoch - kombiniert in einer einzigen *.pem-Datei. Dies kann über das Menü SSL-Zertifikat erfolgen. Wenn Sie ein Zertifikat verwenden möchten, das von einer

Ihre Kamera verfügt über ein fein abgestuftes Zugriffsrechtesystem, mit dem Sie den Zugriff auf bestimmte Menüs der Web-Benutzeroberfläche und die zugrunde liegenden CGI-Befehle einschränken können. Die Mindestberechtigung für den Zugriff auf dieses Menü ist:

- Benutzerrechte:

System Einstellungen

Die Benutzerberechtigungen können im Benutzer Menü angepasst werden.

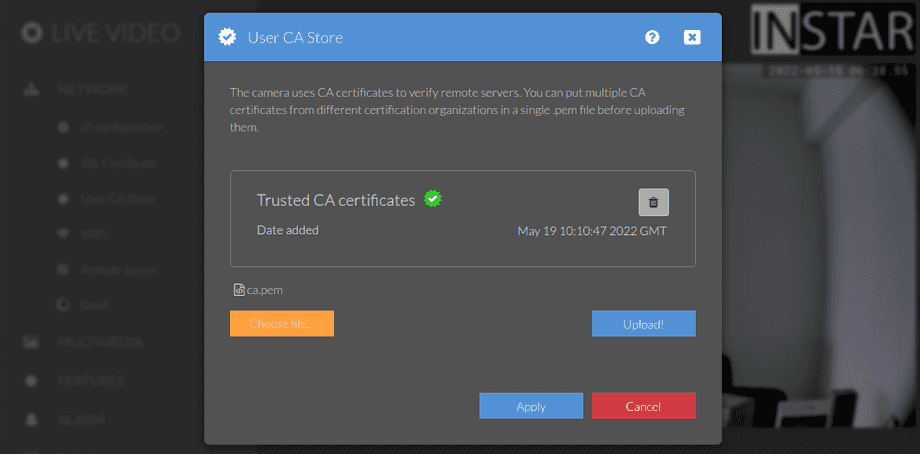

Format

Das CA-Zertifikat wird in der Regel von Ihrer Zertifizierungsstelle bereitgestellt - Sie können z. B. den kostenlosen Dienst von Let's Encrypt nutzen und das CA-Zertifikat von dort zu beziehen - das aktuelle Stammzertifikat ist z. B. das lets-encrypt-r3.pem. Erzeugen Sie das X.509-Zertifikat und den privaten RSA-Schlüssel mit einem Programm wie certbot und laden Sie sie im Menü SSL-Zertifikat hoch. Laden Sie dann das Let's Encrypt-Stammzertifikat hier in den CA Store Ihrer Kamera hoch.

Die richtige Formatierung ist wichtig, da die Kamera sonst das digitale Zertifikat nicht akzeptiert. Die Kamera verwendet Zertifikate im PEM-Format. Die Zertifikatsdatei muss daher die Dateierweiterung .pem haben. Der Inhalt der PEM-Datei sieht in etwa wie folgt aus:

-----BEGIN CERTIFICATE-----

MIIFoTCCA4mgAwIBAgIUUuUOKXSIIZ8q9/9Bo+CX529MQKMwDQYJKoZIhvcNAQEL

BQAwYDELMAkGA1UEBhMCQVUxEzARBgNVBAgMClNvbWUtU3RhdGUxITAfBgNVBAoM

GEludGVybmV0IFdpZGdpdHMgUHR5IEx0ZDEZMBcGA1UEAwwQbmFubzE5LmZyaXR6

LmJveDAeFw0yMjA0MDcwNjM0NDZaFw0yNzA0MDYwNjM0NDZaMGAxCzAJBgNVBAYT

AkFVMRMwEQYDVQQIDApTb21lLVN0YXRlMSEwHwYDVQQKDBhJbnRlcm5ldCBXaWRn

aXRzIFB0eSBMdGQxGTAXBgNVBAMMEG5hbm8xOS5mcml0ei5ib3gwggIiMA0GCSqG

SIb3DQEBAQUAA4ICDwAwggIKAoICAQDaEr8NaGrgLuZodIfNZpPEIq8rmB+0D9NH

rB+S0RpaYCSilolR3KMqiP70zzqLdBfK7b3IYgj4etQAx1LZaGqp0xsRDkI8qA56

oiEaAO4Rjc/PME0ra6Ygqvsiz2S1LmeDKcNzPNk+DH7k0pXJK4RLmtCm6oGpREVv

FGjPrTOr8DmEIANzm/cJkZ8B33Z0qHXR9hMShlb63D1V1IaIil9dcygs6lxTiJHZ

wxc2ro3Z9oygV9R8Pw7p25GisXNIhJc6vsWwKbiCEIHvkz+c6Ap9VFqaKf3yp2CT

L7txvGI1yfdM88i2jNqVumotsAM4o5CFKzG3i5qZoioRnxLV757aMEymcQZEX3Oj

LEeojD/Nhry0A5xQ3CSiNSHuxmdMvM6tqVfmoEWrP4MM+aE8BiSu4e9HSk6wbhFr

rMZ7+1lYcP2o0adQqzNH/vpveZ2kxmly556BlZJHorGIALbU4D6P3UB3Iq7s9vl+

42OXnLQmQk6EaNbU57xhdA/UIcvfi2EAOsNW3gdj2KtJSONu18+qSrFFBn6lvnK7

1Smecyb20uYSYxTOnl7mOB7bhO+1xa7Kz06LObiSDta80eCMPilEAgQDemWA3xN3

CS2SWf7XFQlS8cKQgTf93q8RX7IOz3aELDQNPsd0z9TcnaGHvTVQjxCnmlF47qfJ

Yzo+QKHgEwIDAQABo1MwUTAdBgNVHQ4EFgQUKl+1mdOgymWy90NODB6LToHqeOIw

HwYDVR0jBBgwFoAUKl+1mdOgymWy90NODB6LToHqeOIwDwYDVR0TAQH/BAUwAwEB

/zANBgkqhkiG9w0BAQsFAAOCAgEAgk9hblrOir3+afRpjEYwj78Sw07/nnYxkDCv

5dj9mS/uiFYO4N5A75MumOFRCG2PBx7R7HduLrj8i1VRBse6Ftptx8kM+VnSLI8o

t5x2LfLm6qXnuTux13uvmDKuGZnZPE1VYMsGLbQXh1HVxqmKoMl8mCqDrb0na+2z

TIAaMW7Kb8citp2TPoWiD0gmxoz+Hk4UKH00XcRZ/KR81rz1Ifhj2qRPFPO5QKeU

SGIhKRtrEGeahGxTlXZDjq1J3yzAZNIWXwYaM4TmFju8Lhpu4NHNPFHCIN7W3f4S

g5WzKZrmo4co4guZlE9plZOkax3SG5abtWqvrwF2ZjPcmJrAH3GoKF/0/9aek5QR

A6trqEo/tlaPFacj92mkYN0fW7E8ITtqQJylQnpneq0yvcYNE3Ticv62nGlvQUec

rkMFs/BiRxSCI7uOCkFnf3maqQdul3apO5JjVvYNZSP1v0yHVNauYRkMwClYTQ2K

9NfeM45bWSE9DWwz3D4wRA4XfOko2+LGIiZXxpMP41os14Eng/XrU6BGwgHNvckp

VjIAPOka4bYGIu3RJIPF4UL5FppMpJWl7ZIubN27avAguIXZOHmL1u8UDqM8s5H3

3BCPiga2pC+7gllABixNSDhS1facQJ24wDXESyX9mjn8cGKBXF3onRS+/I0IpZ37

bBMdN+A=

-----END CERTIFICATE-----Es ist wichtig, dass der private RSA-Schlüssel oder der private Schlüssel, den Sie im Menü SSL-Zertifikate hochgeladen haben, mit dem X.509 Zertifikat übereinstimmt. Wenn die HASH-Werte nicht übereinstimmen, kann die Kamera den öffentlichen Schlüssel von verbindenden Clients nicht verifizieren und Dienste wie der INSTAR MQTT Broker müssen im unsicheren Modus betrieben werden.

MQTT, FTPS und HTTPS Alarmserver

Wenn Sie hier ein privates Zertifikat hochladen, wird dieses neben der HTTPS Verbindung über Ihre INSTAR DDNS Adresse auch für den INSTAR MQTT Broker, den HTTPS Alarmserver und FTPS Dienst.

Wie bereits erwähnt, verwendet Ihre Kamera standardmäßig, wenn Sie kein eigenes Zertifikat hochladen, das CA-Zertifikat, das mit Ihrer persönlichen INSTAR DDNS-Adresse geliefert wird. Derzeit werden diese Zertifikate von der Firma GoDaddy ausgestellt. Um eine Verbindung zu Ihrer Kamera unter Verwendung der TLS-Verschlüsselung herstellen zu können, müssen beide Geräte das GoDaddy Stammzertifikat "kennen". Wenn das Betriebssystem Ihres Computers oder Smartphones nicht zu veraltet ist, verfügen sie über eine Kopie, und Ihr Webbrowser wird sich nicht beschweren, wenn Sie auf die Weboberfläche Ihrer Kamera zugreifen.

Schwieriger wird es, wenn Sie ein IoT-Gerät über die FTPS, HTTPS oder MQTTS Schnittstelle verbinden wollen. Diese Geräte verfügen oft nicht über einen CA-Zertifikatspeicher (CA Store) mit allen gängigen, aktiven Stammzertifikaten. Aus diesem Grund bieten wir die Möglichkeit, diese Dienste in einem Unsicherer Modus (ohne Zertifikats-Verifizierung) zu nutzen. Die Verschlüsselung ist in diesem Fall nicht weniger sicher, wie der Name andeutet, sondern dieser Modus überspringt nur die Überprüfung, ob die Kamera tatsächlich das Gerät ist, dem die Zertifizierungsstelle das Zertifikat ausgestellt hat.

Wenn Sie die Möglichkeit haben, das Root-Zertifikat auf Ihr Gerät - z.B. einen Mosquitto MQTT Broker - hochzuladen, können Sie das GoDaddy Root-Zertifikat auf der GoDaddy Website finden. Das korrekte Zertifikat ist zum Zeitpunkt der Erstellung dieses Artikels das GoDaddy Certificate Bundles - G2 gd_bundle-g2.crt:

-----BEGIN CERTIFICATE-----

MIIE0DCCA7igAwIBAgIBBzANBgkqhkiG9w0BAQsFADCBgzELMAkGA1UEBhMCVVMx

EDAOBgNVBAgTB0FyaXpvbmExEzARBgNVBAcTClNjb3R0c2RhbGUxGjAYBgNVBAoT

EUdvRGFkZHkuY29tLCBJbmMuMTEwLwYDVQQDEyhHbyBEYWRkeSBSb290IENlcnRp

ZmljYXRlIEF1dGhvcml0eSAtIEcyMB4XDTExMDUwMzA3MDAwMFoXDTMxMDUwMzA3

MDAwMFowgbQxCzAJBgNVBAYTAlVTMRAwDgYDVQQIEwdBcml6b25hMRMwEQYDVQQH

EwpTY290dHNkYWxlMRowGAYDVQQKExFHb0RhZGR5LmNvbSwgSW5jLjEtMCsGA1UE

CxMkaHR0cDovL2NlcnRzLmdvZGFkZHkuY29tL3JlcG9zaXRvcnkvMTMwMQYDVQQD

EypHbyBEYWRkeSBTZWN1cmUgQ2VydGlmaWNhdGUgQXV0aG9yaXR5IC0gRzIwggEi

MA0GCSqGSIb3DQEBAQUAA4IBDwAwggEKAoIBAQC54MsQ1K92vdSTYuswZLiBCGzD

BNliF44v/z5lz4/OYuY8UhzaFkVLVat4a2ODYpDOD2lsmcgaFItMzEUz6ojcnqOv

K/6AYZ15V8TPLvQ/MDxdR/yaFrzDN5ZBUY4RS1T4KL7QjL7wMDge87Am+GZHY23e

cSZHjzhHU9FGHbTj3ADqRay9vHHZqm8A29vNMDp5T19MR/gd71vCxJ1gO7GyQ5HY

pDNO6rPWJ0+tJYqlxvTV0KaudAVkV4i1RFXULSo6Pvi4vekyCgKUZMQWOlDxSq7n

eTOvDCAHf+jfBDnCaQJsY1L6d8EbyHSHyLmTGFBUNUtpTrw700kuH9zB0lL7AgMB

AAGjggEaMIIBFjAPBgNVHRMBAf8EBTADAQH/MA4GA1UdDwEB/wQEAwIBBjAdBgNV

HQ4EFgQUQMK9J47MNIMwojPX+2yz8LQsgM4wHwYDVR0jBBgwFoAUOpqFBxBnKLbv

9r0FQW4gwZTaD94wNAYIKwYBBQUHAQEEKDAmMCQGCCsGAQUFBzABhhhodHRwOi8v

b2NzcC5nb2RhZGR5LmNvbS8wNQYDVR0fBC4wLDAqoCigJoYkaHR0cDovL2NybC5n

b2RhZGR5LmNvbS9nZHJvb3QtZzIuY3JsMEYGA1UdIAQ/MD0wOwYEVR0gADAzMDEG

CCsGAQUFBwIBFiVodHRwczovL2NlcnRzLmdvZGFkZHkuY29tL3JlcG9zaXRvcnkv

MA0GCSqGSIb3DQEBCwUAA4IBAQAIfmyTEMg4uJapkEv/oV9PBO9sPpyIBslQj6Zz

91cxG7685C/b+LrTW+C05+Z5Yg4MotdqY3MxtfWoSKQ7CC2iXZDXtHwlTxFWMMS2

RJ17LJ3lXubvDGGqv+QqG+6EnriDfcFDzkSnE3ANkR/0yBOtg2DZ2HKocyQetawi

DsoXiWJYRBuriSUBAA/NxBti21G00w9RKpv0vHP8ds42pM3Z2Czqrpv1KrKQ0U11

GIo/ikGQI31bS/6kA1ibRrLDYGCD+H1QQc7CoZDDu+8CL9IVVO5EFdkKrqeKM+2x

LXY2JtwE65/3YR8V3Idv7kaWKK2hJn0KCacuBKONvPi8BDAB

-----END CERTIFICATE-----

-----BEGIN CERTIFICATE-----

MIIDxTCCAq2gAwIBAgIBADANBgkqhkiG9w0BAQsFADCBgzELMAkGA1UEBhMCVVMx

EDAOBgNVBAgTB0FyaXpvbmExEzARBgNVBAcTClNjb3R0c2RhbGUxGjAYBgNVBAoT

EUdvRGFkZHkuY29tLCBJbmMuMTEwLwYDVQQDEyhHbyBEYWRkeSBSb290IENlcnRp

ZmljYXRlIEF1dGhvcml0eSAtIEcyMB4XDTA5MDkwMTAwMDAwMFoXDTM3MTIzMTIz

NTk1OVowgYMxCzAJBgNVBAYTAlVTMRAwDgYDVQQIEwdBcml6b25hMRMwEQYDVQQH

EwpTY290dHNkYWxlMRowGAYDVQQKExFHb0RhZGR5LmNvbSwgSW5jLjExMC8GA1UE

AxMoR28gRGFkZHkgUm9vdCBDZXJ0aWZpY2F0ZSBBdXRob3JpdHkgLSBHMjCCASIw

DQYJKoZIhvcNAQEBBQADggEPADCCAQoCggEBAL9xYgjx+lk09xvJGKP3gElY6SKD

E6bFIEMBO4Tx5oVJnyfq9oQbTqC023CYxzIBsQU+B07u9PpPL1kwIuerGVZr4oAH

/PMWdYA5UXvl+TW2dE6pjYIT5LY/qQOD+qK+ihVqf94Lw7YZFAXK6sOoBJQ7Rnwy

DfMAZiLIjWltNowRGLfTshxgtDj6AozO091GB94KPutdfMh8+7ArU6SSYmlRJQVh

GkSBjCypQ5Yj36w6gZoOKcUcqeldHraenjAKOc7xiID7S13MMuyFYkMlNAJWJwGR

tDtwKj9useiciAF9n9T521NtYJ2/LOdYq7hfRvzOxBsDPAnrSTFcaUaz4EcCAwEA

AaNCMEAwDwYDVR0TAQH/BAUwAwEB/zAOBgNVHQ8BAf8EBAMCAQYwHQYDVR0OBBYE

FDqahQcQZyi27/a9BUFuIMGU2g/eMA0GCSqGSIb3DQEBCwUAA4IBAQCZ21151fmX

WWcDYfF+OwYxdS2hII5PZYe096acvNjpL9DbWu7PdIxztDhC2gV7+AJ1uP2lsdeu

9tfeE8tTEH6KRtGX+rcuKxGrkLAngPnon1rpN5+r5N9ss4UXnT3ZJE95kTXWXwTr

gIOrmgIttRD02JDHBHNA7XIloKmf7J6raBKZV8aPEjoJpL1E/QYVN8Gb5DKj7Tjo

2GTzLH4U/ALqn83/B2gX2yKQOC16jdFU8WnjXzPKej17CuPKf1855eJ1usV2GDPO

LPAvTK33sefOT6jEm0pUBsV/fdUID+Ic/n4XuKxe9tQWskMJDE32p2u0mYRlynqI

4uJEvlz36hz1

-----END CERTIFICATE-----Sie müssen dieses Zertifikat nicht auf Ihre Kamera hochladen, da es bereits Teil des internen CA-Speichers ist. Aber wenn Ihr IoT-Dienst sich beschwert, dass er das Zertifikat der Kamera nicht verifizieren kann, können Sie dieses Root-Zertifikat bereitstellen. Z.B. in Ihren Mosquitto MQTT Broker.

Hinweis: Die Überprüfung des Zertifikats kann nur funktionieren, wenn Sie sich über Ihre INSTAR DDNS-Adresse verbinden. Wenn Sie sich über Ihre lokale IP-Adresse verbinden, müssen Sie den unsicheren Modus aktivieren.

Nehmen Sie die Sache selbst in die Hand

In lokalen Netzwerken (LANs) ist es oft ein wenig mühsam, ein CA-Zertifikat zum Laufen zu bringen. Aber Sie können Ihre eigene zertifikat-austellende Autorität werden - das ist eine interessante Lösung, wenn Sie einen Domänendienst eingerichtet haben, der allen Ihren lokalen Netzwerkgeräten Domänennamen zuweist (z. B. mit einem AVM Firtzbox Internet Router haben Sie die lokale Domäne fritz.box, die Sie verwenden können).

Ok, jetzt wird es ein bisschen kompliziert. Wenn Sie sich mit Ihrem Computerterminal nicht auskennen, ist es besser, sich an das INSTAR DDNS-Zertifikat zu halten. Dort haben wir bereits alles für Sie vorbereitet und es ist absolut sicher dieses für die Verschlüsselung zu nutzen. Alles unten folgende ist absolut OPTIONAL.

Aber schauen wir es uns einmal im Detail an...

Mosquitto Broker

Im Beispiel möchte ich mein eigenes Zertifikat erstellen, um es mit einem externen Mosquitto Broker zu verwenden. Dieser läuft auf einem Debian Bullseye Server - zum Beispiel einem Raspberry Pi. Der Broker wird gemäß der Anleitung Mosquitto 2.0 mit CA-Zertifikat eingerichtet, wobei die in den folgenden Schritten erzeugten Zertifikate verwendet werden sollen.

Erstellen eines selbstsignierten Zertifikats

Anforderungen des Clienten

- Ein CA-Zertifikat der CA (Certificate Authority), die das Server-Zertifikat auf dem Mosquitto Broker signiert hat.

Anforderungen des Brokers

- CA-Zertifikat der CA, die das Server-Zertifikat auf dem Mosquitto Broker signiert hat.

- CA-zertifiziertes Server-Zertifikat.

- Server Privater Schlüssel für die Entschlüsselung.

Stellen Sie sicher, dass Sie eine neue Version von OpenSSL installiert haben:

openssl version

OpenSSL 1.1.1l 24 Aug 2021Mosquitto legt bereits ein Verzeichnis für selbstsignierte Zertifikate an - falls es nicht existiert, erstellen Sie es mit:

mkdir -p /etc/mosquitto/certs

chown mosquitto:mosquitto /etc/mosquitto/certsCA Zertifikate

Beginnen wir mit der Erzeugung eines Schlüssels:

cd /etc/mosquitto/certs

openssl genrsa -out ca.key 4096Jetzt können wir diesen Schlüssel weiter verwenden, um unseren CA-Schlüssel und unser Zertifikat zu signieren.

Wichtig: Die FQDN darf nicht mit dem FQDN des Servers übereinstimmen, sonst kann es zu SSL-Fehlern kommen. In einem lokalen Netzwerk mit einem AVM Fritzbox-Router erhält jedes Gerät sowohl einen Hostnamen - zum Beispiel identifiziert sich mein Mosquitto-Server als

debian11(dies können Sie in der Fritzbox Oberfläche festlegen) - als auch einen Domainnamen Hostname + .fritz.box. So kann ich zum Beispiel auf den Mosquitto-Webserver zugreifen überhttp://debian11.fritz.box:8080/.

openssl req -new -x509 -days 1825 -key ca.key -out ca.crt

You are about to be asked to enter information that will be incorporated

into your certificate request.

What you are about to enter is what is called a Distinguished Name or a DN.

There are quite a few fields but you can leave some blank

For some fields there will be a default value,

If you enter '.', the field will be left blank.

-----

Country Name (2 letter code) [AU]:

State or Province Name (full name) [Some-State]:

Locality Name (eg, city) []:

Organization Name (eg, company) [Internet Widgits Pty Ltd]:INSTAR

Organizational Unit Name (eg, section) []:

Common Name (e.g. server FQDN or YOUR name) []:debian11.fritz.box

Email Address []:Stellen Sie sicher, dass Ihr Mosquitto Broker die generierte Datei lesen darf:

chown mosquitto:mosquitto ca.{crt,key}Die hier erzeugte Datei *.cert ist diejenige, die wir später in *.pem umbenennen und in das Menü Custom CA Store unserer Kamera hochladen werden.

Server Zertifikate

Nun müssen wir unsere Serverzertifikate generieren - die Schritte sind praktisch identisch. Wir beginnen mit der Erzeugung eines Schlüssels:

openssl genrsa -out server.key 4096Jetzt können wir diesen privaten Schlüssel verwenden, um unser Zertifikat zu signieren:

Wichtig: Hier muss die FQDN der Hostname sein, sonst kann es zu SSL-Fehlern kommen. Wie oben erwähnt, ist mein Server unter dem Hostnamen debian11 erreichbar - ich kann dies testen, indem ich den mosquitto Webserver besuche

http://debian11:8080/.

openssl req -new -out server.csr -key server.key

You are about to be asked to enter information that will be incorporated

into your certificate request.

What you are about to enter is what is called a Distinguished Name or a DN.

There are quite a few fields but you can leave some blank

For some fields there will be a default value,

If you enter '.', the field will be left blank.

-----

Country Name (2 letter code) [AU]:

State or Province Name (full name) [Some-State]:

Locality Name (eg, city) []:

Organization Name (eg, company) [Internet Widgits Pty Ltd]:INSTAR

Organizational Unit Name (eg, section) []:

Common Name (e.g. server FQDN or YOUR name) []:debian11

Email Address []:

Please enter the following 'extra' attributes

to be sent with your certificate request

A challenge password []:

An optional company name []:openssl x509 -req -in server.csr -CA ca.crt -CAkey ca.key -CAcreateserial -out server.crt -days 1825

Signature ok

subject=C = AU, ST = Some-State, O = INSTAR, CN = debian11

Getting CA Private KeyAuch hier müssen wir sicherstellen, dass Mosquitto unsere Dateien lesen darf:

chown mosquitto:mosquitto server.{csr,key,crt}Das certs-Verzeichnis sollte nun die folgenden Dateien enthalten:

-rw-r--r-- 1 mosquitto mosquitto 1956 Feb 16 20:31 ca.crt

-rw------- 1 mosquitto mosquitto 3243 Feb 16 20:30 ca.key

-rw-r--r-- 1 root root 41 Feb 16 20:37 ca.srl

-rw-r--r-- 1 mosquitto mosquitto 1834 Feb 16 20:37 server.crt

-rw-r--r-- 1 mosquitto mosquitto 1659 Feb 16 20:37 server.csr

-rw------- 1 mosquitto mosquitto 3243 Feb 16 20:34 server.keyClient Zertifikate

Für mehr Sicherheit können Sie Client-Zertifikate hinzufügen, die vom Server signiert werden müssen. Erzeugen Sie Client-Zertifikate für die MQTT-Clients. Wichtig: Der Servername darf nicht als FQDN verwendet werden:

openssl genrsa -out client.key 4096

openssl req -out client.csr -key client.key -newYou are about to be asked to enter information that will be incorporated

into your certificate request.

What you are about to enter is what is called a Distinguished Name or a DN.

There are quite a few fields but you can leave some blank

For some fields there will be a default value,

If you enter '.', the field will be left blank.

-----

Country Name (2 letter code) [AU]:

State or Province Name (full name) [Some-State]:

Locality Name (eg, city) []:

Organization Name (eg, company) [Internet Widgits Pty Ltd]:INSTAR

Organizational Unit Name (eg, section) []:

Common Name (e.g. server FQDN or YOUR name) []:mqtt.client

Email Address []:

Please enter the following 'extra' attributes

to be sent with your certificate request

A challenge password []:

An optional company name []:openssl x509 -req -in client.csr -CA ca.crt --CAkey ca.key --CAcreateserial -out client.crt -days 1825

Signature ok

subject=C = AU, ST = Some-State, O = INSTAR, CN = mqtt.client

Getting CA Private KeyUnd noch einmal - setzen wir die richtigen Berechtigungen:

chown mosquitto:mosquitto client.{csr,crt,key}Schließen Sie Ihre INSTAR IP-Kamera an

Um Ihre INSTAR-Kamera anzuschließen, müssen Sie zunächst 2 Dinge tun:

- Kombinieren Sie

client.keyundclient.crtin eine einzige Datei namensclient.pem:

-----BEGIN RSA PRIVATE KEY-----

MIIJKAIBAAKCAgEAorc0ouM2Uh0pBlZ5IbCSonwOACUCPQ+FqWjhRl5FbAAke2iK

...

l6hxaLG33DoTvYoEbjBEmLtsBAz4sdnTGi2z6HOYfMsqGjMehPJmr2XH/kA=

-----END RSA PRIVATE KEY-----

-----BEGIN CERTIFICATE-----

MIIFIDCCAwgCFHLf6A9ycbmW6ExF+DBGE3T3qhFAMA0GCSqGSIb3DQEBCwUAMFAx

...

CVSpxYNxMG6gIpeIFrTogygOfdc=

-----END CERTIFICATE------ Nehmen Sie die Datei

ca.crtund speichern Sie sie alsca.pem.

Öffnen Sie nun das SSL-Zertifikat-Menü Ihrer Kamera, fügen Sie die client.pem als Ihr benutzerdefiniertes Zertifikat hinzu und aktivieren Sie es:

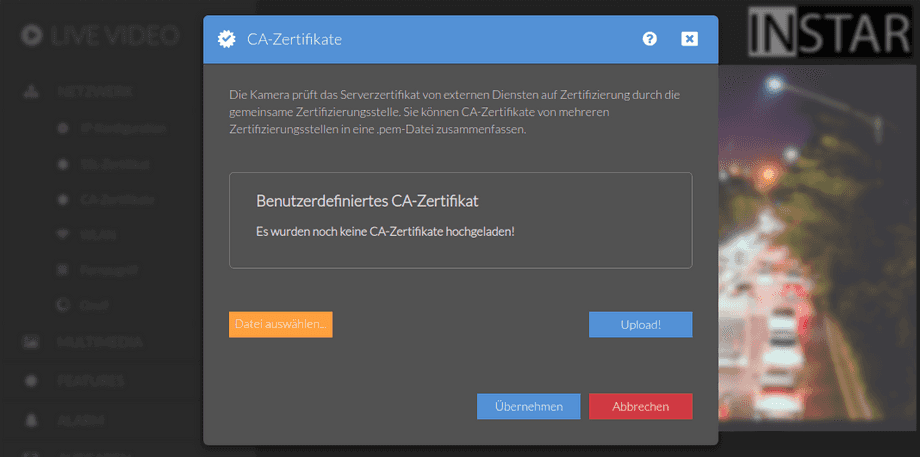

Und zweitens fügen Sie die ca.pem hier im Menü CA Custom Store ein:

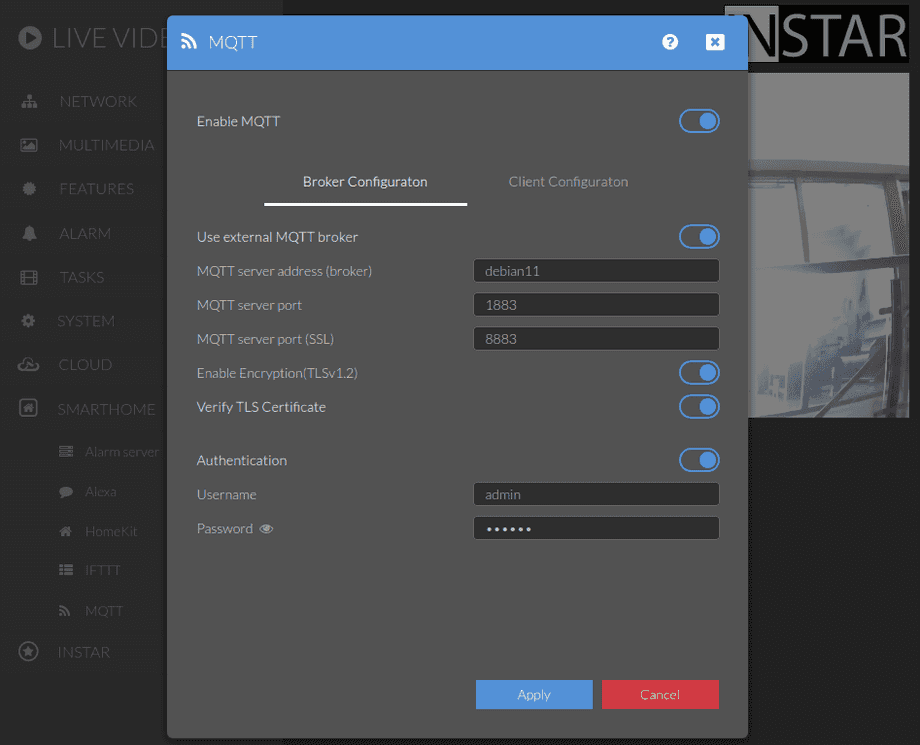

Konfigurieren Sie den Client so, dass er den Hostnamen Ihres MQTT-Brokers anstelle der lokalen IP verwendet, um die Option Verify TLS Certificate aktivieren zu können:

Und stellen Sie sicher, dass Ihr Mosquitto-Broker so eingerichtet ist, dass er die gleichen Zertifikate verwendet.